Gli hacker possono accedere alle chat e email di Microsoft Teams tramite token di accesso

-

Gli hacker possono accedere alle chat e email di Microsoft Teams tramite token di accesso

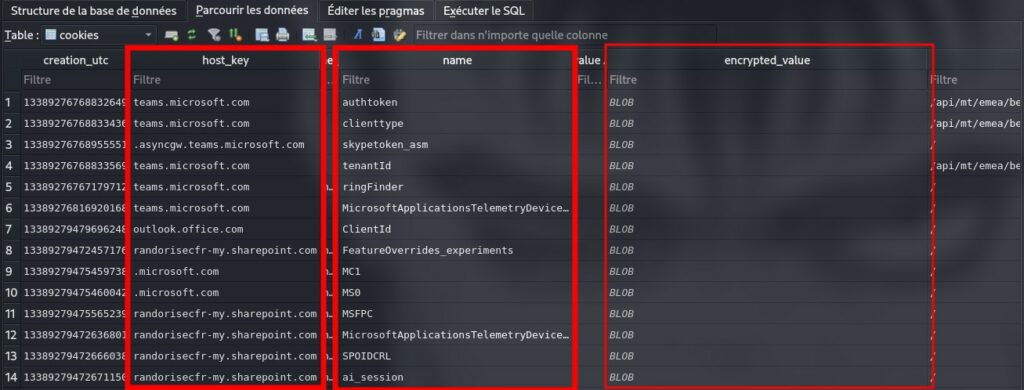

Una recente scoperta ha rivelato che gli hacker possono sfruttare una falla in Microsoft Teams su Windows per ottenere token di autenticazione crittografati, i quali garantiscono l’accesso a chat, email e file archiviati su SharePoint senza autorizzazione. Brahim El Fikhi ha dettagliato questa vulnerabilità in un post pubblicato il 23 ottobre 2025, evidenziando come i token, conservati all’interno di un database di cookie ispirato a quello di Chromium, siano vulnerabili alla decrittazione tramite l’utilizzo dell’API di Protezione Dati (DPAPI) fornita da Windows.

I token di accesso offrono agli aggressori la possibilità di impersonare gli utenti, inviando ad esempio messaggi o email di Teams a nome delle vittime, al fine di eseguire attacchi di ingegneria sociale o per mantenere la persistenza. Tali metodi eludono i recenti potenziamenti della sicurezza, mettendo a rischio gli ambienti aziendali con possibili spostamenti laterali e conseguente esfiltrazione dei dati.

Il focus di El Fikhi sulle applicazioni desktop di Office, soprattutto Teams, rivela vulnerabilità nei componenti browser incorporati, deputati alla gestione dell’autenticazione tramite login.microsoftonline.com. Un’analisi recente segnala che l’ecosistema Microsoft resta un bersaglio privilegiato, vista la diffusione capillare all’interno delle aziende.

Le prime versioni di Microsoft Teams memorizzavano i cookie di autenticazione in testo normale all’interno del file SQLite in %AppData%LocalMicrosoftTeamsCookies, una falla scoperta da Vectra AI nel 2022 che consentiva semplici letture di file per raccogliere token per l’abuso della Graph API, bypassando l’MFA.

Gli aggiornamenti hanno eliminato questo tipo di archiviazione in testo normale, adottando formati crittografati allineati alla protezione dei cookie di Chromium per impedire il furto su disco. Tuttavia, questo cambiamento introduce nuovi vettori di attacco. I token ora utilizzano la crittografia AES-256-GCM protetta da DPAPI, un’API di Windows che collega le chiavi ai contesti utente o macchina per l’isolamento dei dati.

Per contrastare le minacce, sono previste misure che comprendono il monitoraggio delle interruzioni anomale di ms-teams.exe o di pattern ProcMon inusuali.

Inoltre, è consigliabile utilizzare l’uso di team basati sul web in modo da limitare l’archiviazione locale. La rotazione dei token tramite policy ID Entra e il monitoraggio dei log API per rilevare irregolarità sono ulteriori passaggi cruciali.

Man mano che le minacce a Teams si evolvono, assumono un’importanza fondamentale le regole EDR che si basano su DPAPI.

L'articolo Gli hacker possono accedere alle chat e email di Microsoft Teams tramite token di accesso proviene da Red Hot Cyber.