Breathe Easy While Printing With this VOC Calculator

-

Breathe Easy While Printing With this VOC Calculator

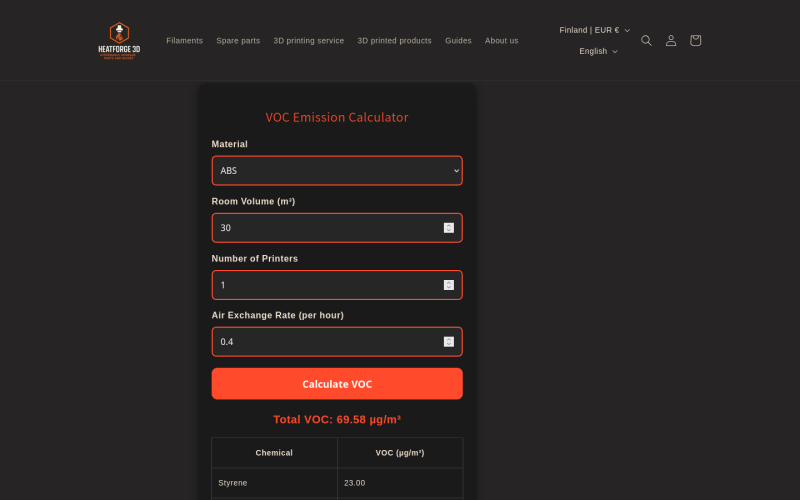

We love 3D printing here, but we also love clean air, which produces a certain tension. There’s no way around the fact that printing produces various volatile organic compounds (VOCs), and that we don’t want to breathe those any more than necessary. Which VOCs, and how much? Well, [Jere Saikkonen] has created a handy-dandy calculator to help you guesstimate your exposure, or size your ventilation system, at least for FDM printing.

The emissions of most common FDM filaments are well-known by this point, so [Jere] was able to go through the literature and pull out values for different VOCs of concern like styrene and formaldehyde for ABS, PLA, Nylon, HIPS and PVA. We’re a bit disappointed not to see PETG or TPU on there, as those are common hobbyist materials, but this is still a great resource.

If you don’t like the numbers the calculator is spitting out, you can play with the air exchange rate setting to find out just how much extra ventilation you need. The one limitation here is that this assumes equilibrium conditions, which won’t be met save for very large prints. That’s arguably a good thing, since it errs on the side of over- rather than underestimating your exposure.

If you want to ground-truth this calculator, we’ve featured VOC-sensing projects before. If you’re convinced the solution to pollution is dilution, check out some ventilated enclosures. If you don’t want to share chemistry with the neighborhood, perhaps filtration is in order.

Thanks to [Jere] for the tip!