Plug Into USB, Read Hostname and IP Address

-

Plug Into USB, Read Hostname and IP Address

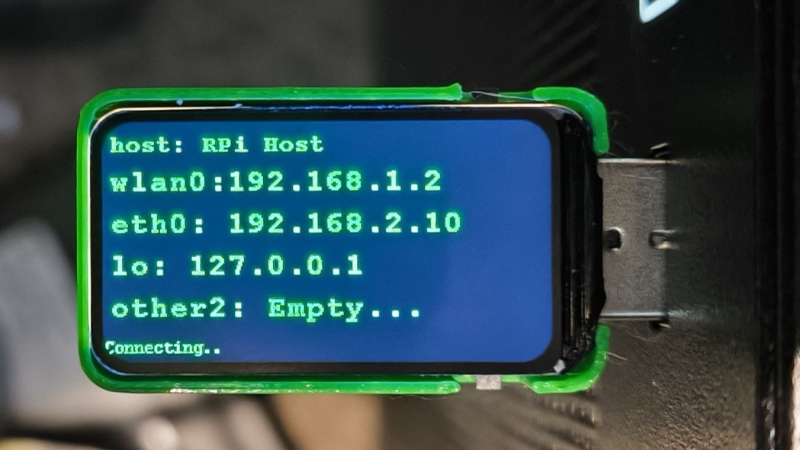

Ever wanted to just plug something in and conveniently read the hostname and IP addresses of a headless board like a Raspberry Pi? Chances are, a free USB port is more accessible than digging up a monitor and keyboard, and that’s where [C4KEW4LK]’s rpi_usb_ip_display comes in. Plug it into a free USB port, and a few moments later, read the built-in display. Handy!

The device is an RP2350 board and a 1.47″ Waveshare LCD, with a simple 3D-printed enclosure. It displays hostname, WiFi interface, Ethernet interface, and whatever others it can identify. There isn’t even a button to push; just plug it in and let it run.

Here’s how it works: once plugged in, the board identifies itself as a USB keyboard and a USB serial port. Then it launches a terminal with

Ctrl-Alt-T, and from there it types and runs commands to do the following:- Find the serial port that the RP2350 board just created.

- Get the parsed outputs of

hostname,ip -o -4 addr show dev wlan0,ip -o -4 addr show dev eth0, andip -o -4 addr showto gather up data on active interfaces. - Send that information out the serial port to the RP2350 board.

- Display the information on the LCD.

- Update periodically.

The only catch is that the host system must be able to respond to launching a new terminal with

Ctrl-Alt-T, which typically means the host must have someone logged in.It’s a pretty nifty little tool, and its operation might remind you, in concept, of how BadUSB attacks happen: a piece of hardware, once plugged into a host, identifies itself to the host as something other than what it appears to be. Then it proceeds to input and execute actions. But in this case, it’s not at all malicious, just convenient and awfully cute.