#30DayMapChallenge Day 19: Projections

Uncategorized

1

Posts

1

Posters

7

Views

-

#30DayMapChallenge Day 19: Projections

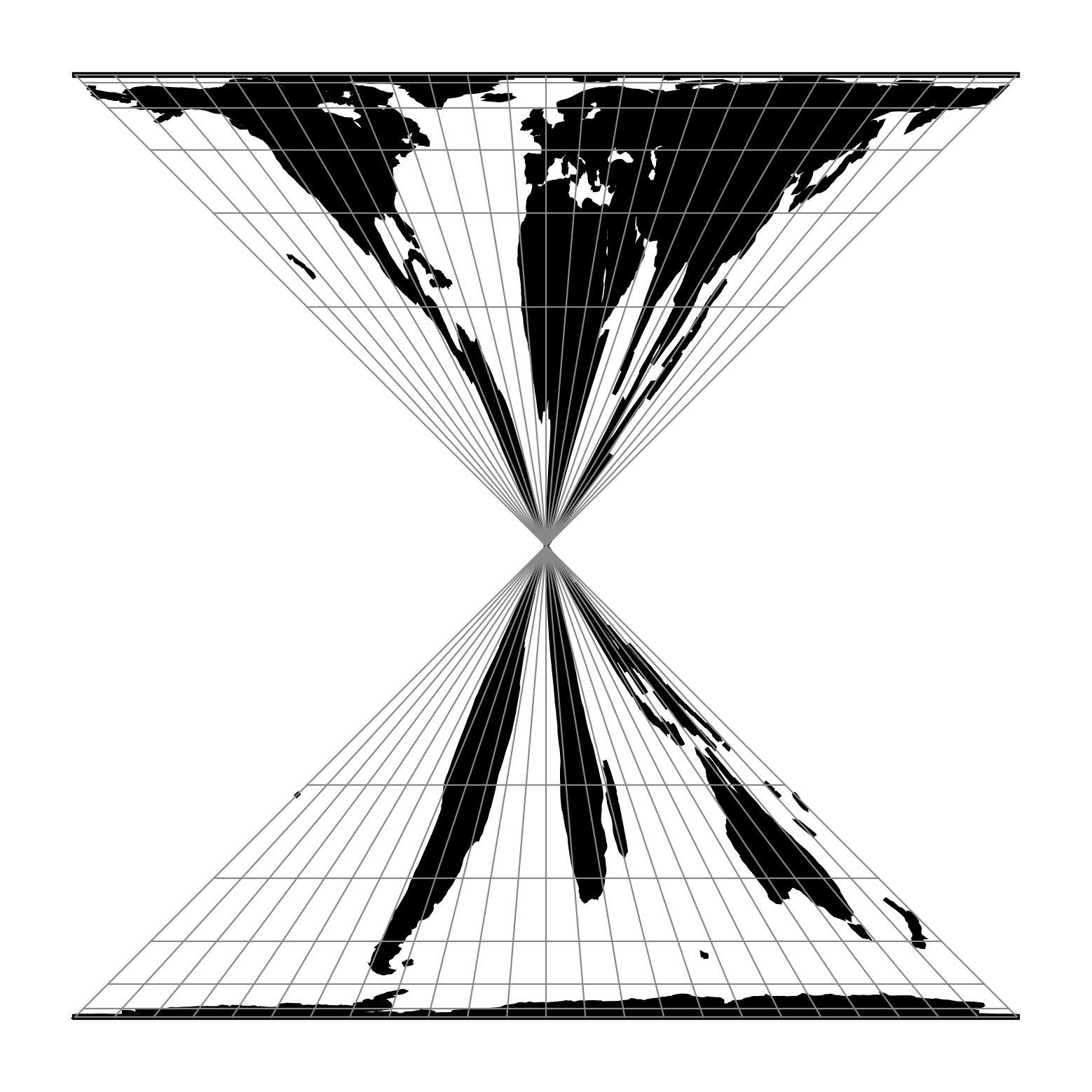

The "Hourglass Projection" was developed by John P. Snyder (the famous cartographer) in the mid 1940s. It is an equal-area projection.

It appeared in the book "How to Lie with Maps", by Mark Monmonier, in 1991. The projections was mentioned by Snyder as an example to make the point that area fidelity does not necessarily confer shape fidelity.

This image was done in python using PROJ (a branch not yet in master).

-

undefined oblomov@sociale.network shared this topic on

undefined oblomov@sociale.network shared this topic on