- Home

- Categories

- Uncategorized

- Fatelə giocare offline fin da piccolə

Fatelə giocare offline fin da piccolə

-

Fatelə giocare offline fin da piccolə

-

undefined oblomov@sociale.network shared this topic

undefined oblomov@sociale.network shared this topic

Gli ultimi otto messaggi ricevuti dalla Federazione

-

@fucinafibonacci @attualita e ti sembra poco? Ammesso che il benessere sia condizione necessaria (lo è davvero?) per avere una società più coinvolta nel processo democratico, come si passa da questa analisi "banale" alla salvezza delle società occidentali?

-

@matz aspe', mi stai dicendo che non hai nemmeno 60 anni? pensavo andassi per i 70

/me scappa

-

@gmarcosanti meglio così che se poi ti mettevi alla guida ti sChiantavi 🤣

-

-

Contrordine: è finito il Chianti 😭

-

@gitanjali @attualita non solo nei paesi europei. Vedi gli Stati Uniti. La spiegazione è banale: macroeconomicamente 40 anni fa c'eravamo solo noi, adesso c'è il resto del mondo a competere. Microeconomicamente se prima ereditavi una macelleria, anche se non eri un genio, ci mantenevi la famiglia. Poi sono arrivati i supermercati

-

L’Exploit MongoBleed è online: 87.000 istanze su internet a rischio compromissione

È stata scoperta, come riportato in precedenza, una grave vulnerabilità in MongoDB che consente a un aggressore remoto, senza alcuna autenticazione, di accedere alla memoria non inizializzata del server. Al problema è stato assegnato l’identificatore CVE-2025-14847 e un punteggio CVSS di 8,7, che rappresenta un livello di gravità elevato.

Il bug Improper Handling of Length Parameter Inconsistency

L’errore CWE-130 è correlato all’elaborazione errata dei parametri di lunghezza dei dati. In alcune situazioni, il server non associa correttamente il valore di lunghezza specificato nell’intestazione alla quantità effettiva di dati trasferiti.Ciò è dovuto al protocollo di scambio dati di compressione Zlib: se i campi di lunghezza nell’intestazione compressa non corrispondono al contenuto effettivo, MongoDB potrebbe restituire al client una posizione di memoria non inizializzata in precedenza.

In parole povere, una richiesta appositamente creata consente di leggere frammenti della RAM di un server senza effettuare l’accesso. Questi dati possono contenere lo stato interno del processo, puntatori, strutture di servizio o altre informazioni che facilitano ulteriori attacchi.

La vulnerabilità interessa un’ampia gamma di versioni di MongoDB Server:

ramo 8.2 da 8.2.0 a 8.2.3ramo 8.0 da 8.0.0 a 8.0.16ramo 7.0 da 7.0.0 a 7.0.26ramo 6.0 da 6.0.0 a 6.0.26ramo 5.0 da 5.0.0 a 5.0.31ramo 4.4 da 4.4.0 a 4.4.29così come tutte le versioni di MongoDB Server 4.2, 4.0 e 3.6Gli sviluppatori hanno già rilasciato aggiornamenti che risolvono il problema. Le correzioni sono disponibili nelle versioni 8.2.3, 8.0.17, 7.0.28, 6.0.27, 5.0.32 e 4.4.30. MongoDB sottolinea che lo sfruttamento della vulnerabilità è possibile lato client e non richiede credenziali, pertanto si consiglia di installare l’aggiornamento il prima possibile.

L’Exploit MongoBleed

MongoBleed viene eseguito prima dei controlli di autenticazione. Creando pacchetti di rete compressi e malformati, gli aggressori non autenticati possono ora indurre il server a gestire in modo errato le lunghezze dei messaggi decompressi, con il risultato che il server restituisce frammenti di memoria heap non inizializzati direttamente al client.La causa principale risiede in message_compressor_zlib.cpp, dove il codice vulnerabile restituiva la dimensione del buffer allocato anziché la lunghezza effettiva dei dati decompressi. Questa falla sottile ma critica consente a payload sottodimensionati o malformati di esporre la memoria heap adiacente contenente informazioni sensibili, una vulnerabilità di buffer overflow analoga a Heartbleed .

Poiché la falla è raggiungibile prima dell’autenticazione e non richiede alcuna interazione da parte dell’utente, i server MongoDB esposti a Internet corrono un rischio immediato di sfruttamento.

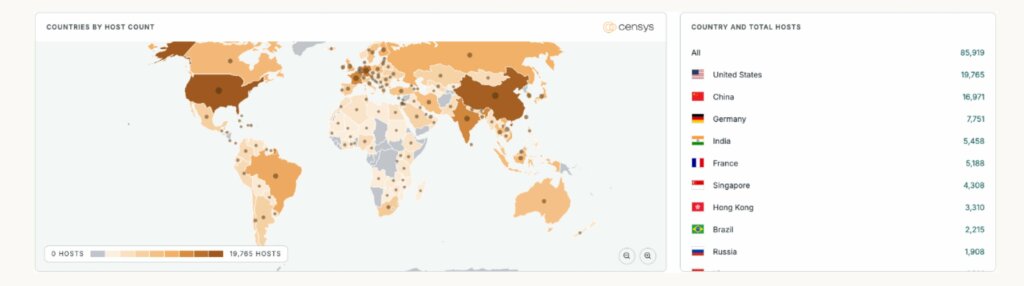

Secondo Censys, attualmente sono circa 87.000 le istanze potenzialmente vulnerabili esposte in tutto il mondo, mentre la ricerca di Wiz indica che il 42% degli ambienti cloud ospita almeno un’istanza MongoDB vulnerabile.

Risorse online

Negli ultimi giorni sono stati pubblicati su GitHub diversi repository dedicati allo sfruttamento e alla rilevazione della CVE-2025-14847, una vulnerabilità critica di memory disclosure in MongoDB legata alla gestione della compressione zlib (flag OP_COMPRESSED).Progetti come ProbiusOfficial/[url=https://www.redhotcyber.com/en/cve-details/?cve_id=CVE-2025-14847]CVE-2025-14847[/url]e cybertechajju/CVE-2025-14847_Exploit forniscono proof of concept ed exploit funzionanti che dimostrano come sia possibile estrarre dati sensibili direttamente dalla heap di istanze MongoDB vulnerabili, evidenziando l’impatto concreto del bug.

Accanto agli exploit, sono comparsi anche strumenti di detection e scanning, come onewinner/CVE-2025-14847 e Black1hp/mongobleed-scanner, pensati per individuare rapidamente sistemi esposti, molto utili in contesti di bug bounty, red teaming e security assessment.

Il repository Ashwesker/Blackash-CVE-2025-14847 completa il panorama offrendo un’ulteriore implementazione focalizzata sull’analisi della vulnerabilità.

Nel complesso, questa ondata di tool conferma l’elevata attenzione della community sulla falla e la sua pericolosità reale in scenari di produzione, soprattutto per database MongoDB esposti in rete o non adeguatamente aggiornati.

L'articolo L’Exploit MongoBleed è online: 87.000 istanze su internet a rischio compromissione proviene da Red Hot Cyber.

-

Happy 56th Birthday to Linus Torvalds! 🐧🎂

The man who gave us Linux to power the world and Git to build it. A true legend of the open source revolution. 💻🔥

Post suggeriti

-

L’Exploit MongoBleed è online: 87.000 istanze su internet a rischio compromissione

Watching Ignoring Scheduled Pinned Locked Moved Uncategorized 1

0 Votes1 Posts0 Views

1

0 Votes1 Posts0 Views -

Da Lorenzo Tosa

Watching Ignoring Scheduled Pinned Locked Moved Uncategorized lorenzotosa adelmocervi settefratellicervi genoeffacocconi silviasalis 28dicembre1943 28dicembre2025 casacervi 1

0 Votes1 Posts0 Views

1

0 Votes1 Posts0 Views -

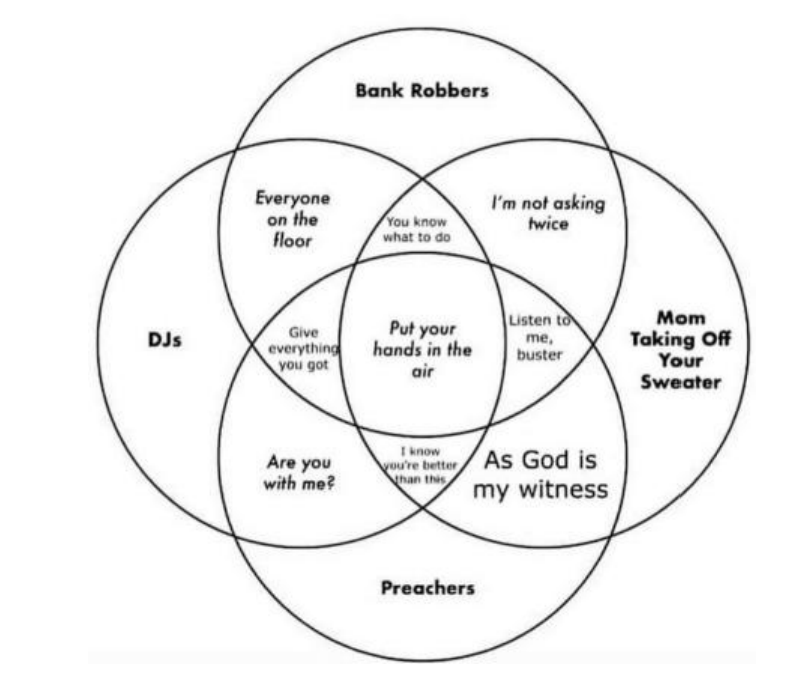

Interesting Venn Diagram...

Watching Ignoring Scheduled Pinned Locked Moved Uncategorized 1

0 Votes1 Posts0 Views

1

0 Votes1 Posts0 Views -

Hummm... vediamo... stasera......risotto di zucca, patate e salsiccia

Watching Ignoring Scheduled Pinned Locked Moved Uncategorized0 Votes3 Posts0 Views