WhatsApp: basta un numero di telefono per sapere quando dormi, esci o torni a casa

-

WhatsApp: basta un numero di telefono per sapere quando dormi, esci o torni a casa

È stato rilasciato uno strumento che consente il monitoraggio discreto dell’attività degli utenti di WhatsApp e Signal utilizzando solo un numero di telefono. Il meccanismo di monitoraggio copre oltre tre miliardi di account e consente di ricostruire la routine quotidiana di una persona con una precisione allarmante: il momento del rientro a casa, i periodi di utilizzo attivo dello smartphone, le ore di sonno, gli spostamenti e i periodi prolungati di disconnessione dalla rete. Un ulteriore effetto collaterale è l’accelerazione del consumo di batteria e dati mobili, che passano inosservati al proprietario del dispositivo.

Il metodo si basa sulle specifiche dei protocolli di recapito dei messaggi nelle app di messaggistica più diffuse. L’algoritmo si basa sui riconoscimenti di servizio relativi alla ricezione dei pacchetti dati e analizza il tempo di andata e ritorno (RTT). Le applicazioni rispondono automaticamente a tali richieste a un livello di rete basso, anche prima di verificare il contenuto del messaggio, garantendo che la parte riceva risposte misurabili indipendentemente dal fatto che la comunicazione sia effettivamente in corso.

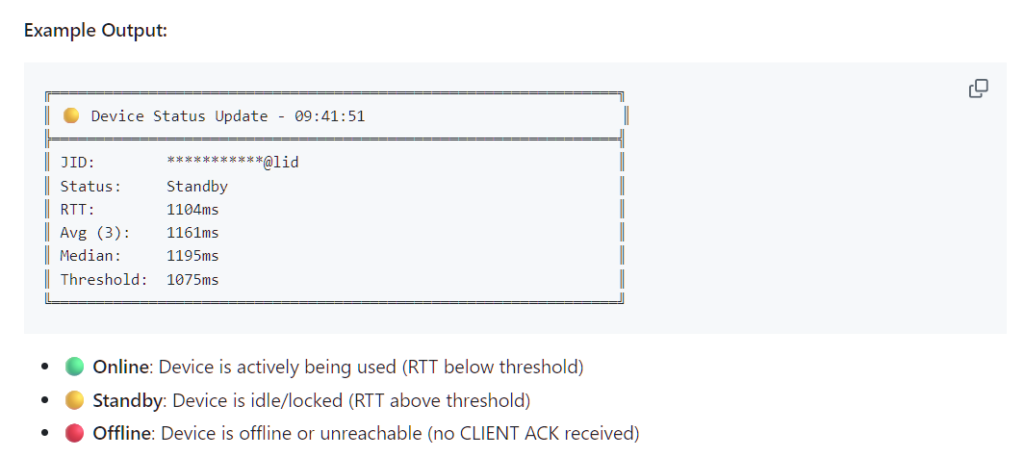

Chiunque può inviare i cosiddetti “ping” al dispositivo della vittima: l’app risponde istantaneamente, ma il tempo di risposta varia significativamente a seconda dello stato dello smartphone, del tipo di connessione e delle condizioni di ricezione. L’utilizzo di Wi-Fi, una rete mobile, uno schermo attivo o la modalità standby creano profili temporali diversi, facilmente individuabili con misurazioni frequenti.

La vulnerabilità è stata descritta per la prima volta dai ricercatori dell’Università di Vienna e di SBA Research in un articolo pubblicato lo scorso anno. Gli autori hanno dimostrato che le richieste nascoste possono essere inviate ad alta frequenza (fino a frazioni di secondo) senza attivare notifiche, pop-up o messaggi di interfaccia, anche se non c’è mai stata una conversazione tra le parti.

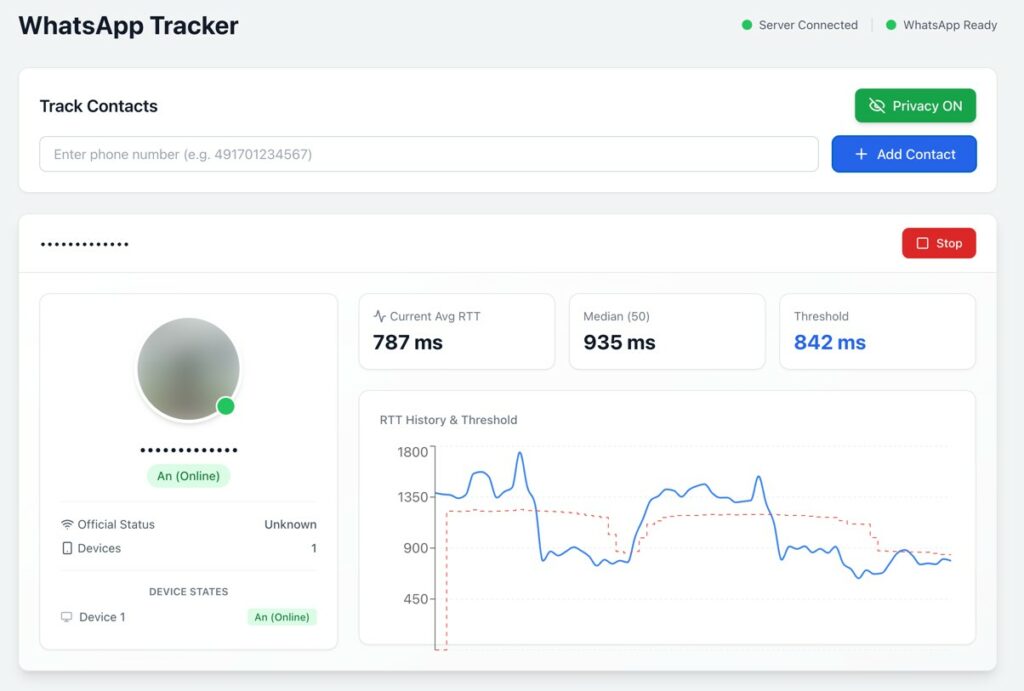

Ora, queste scoperte teoriche sono state messe in pratica. Un ricercatore noto con lo pseudonimo di gommzystudio ha pubblicato su GitHub una proof-of-concept funzionante che dimostra quanto sia facile estrarre dati sensibili sull’utilizzo del telefono. Dimostra chiaramente come, utilizzando un singolo numero di telefono, sia possibile determinare se un dispositivo è attivo, inattivo o completamente disconnesso dalla rete, oltre a identificare ulteriori indicatori comportamentali.

Un altro trucco chiave consiste nell’inviare reazioni a messaggi inesistenti. Queste richieste non sono visibili al destinatario, ma attivano comunque conferme automatiche di consegna. L’app segnala prima la ricezione di un pacchetto di rete e solo successivamente verifica se il messaggio associato esiste, garantendo che la catena di spionaggio rimanga completamente nascosta.

Gli esperimenti hanno dimostrato che tali controlli possono essere eseguiti a intervalli di circa 50 millisecondi senza lasciare tracce nell’interfaccia utente. Tuttavia, lo smartphone inizia a consumare molta più energia e la quantità di dati trasferiti aumenta drasticamente. L’unico modo per rilevarlo è collegare fisicamente il dispositivo a un computer e analizzarne i registri interni.

L’interpretazione delle latenze apre un’ampia gamma di possibilità di osservazione. Valori RTT bassi corrispondono in genere all’uso attivo del telefono con lo schermo acceso e la connessione Wi-Fi. Risposte leggermente più lente indicano attività di rete mobile mentre è ancora attiva. Latenze elevate sono tipiche della modalità inattiva su accesso wireless, mentre latenze molto elevate indicano la modalità di sospensione su una connessione cellulare o una scarsa ricezione. Una mancata risposta indica la modalità aereo o uno spegnimento completo, mentre fluttuazioni significative nel tempo di risposta indicano lo spostamento del proprietario.

Accumulando queste misurazioni possiamo costruire un quadro comportamentale dettagliato. Le letture stabili del Wi-Fi in genere coincidono con la permanenza a casa, i lunghi periodi di inattività con il sonno e i modelli caratteristici della rete mobile indicano viaggi e uscite.

Il repository contenente lo strumento ha rapidamente attirato l’attenzione della community: in poco tempo, il progetto ha accumulato centinaia di “Mi piace” e decine di fork. Sebbene l’autore sottolinei la natura di ricerca e didattica dell’opera, chiunque può scaricare e utilizzare il programma, rendendo i potenziali abusi piuttosto concreti.

L’impatto dell’attacco sulla durata della batteria del dispositivo merita un’attenzione particolare. Le prime ricerche scientifiche hanno rivelato che un aggressore può scaricare quasi completamente la batteria di un dispositivo in poche ore senza accedere né all’account né al dispositivo stesso. In condizioni di utilizzo normale, uno smartphone tipico perde meno dell’1% della batteria all’ora. Tuttavia, nei test di WhatsApp, l’iPhone 13 Pro ha consumato circa il 14% della batteria nello stesso periodo, l’iPhone 11 il 18% e il Samsung Galaxy S23 circa il 15%.

Signal si è dimostrato più resiliente grazie all’implementazione di un limite di velocità per le conferme. In condizioni simili, la batteria si è scaricata solo dell’1% all’ora, poiché il sistema ha bloccato le richieste eccessive. WhatsApp non aveva tali limiti al momento degli esperimenti, rendendo l’attacco significativamente più efficace.

A dicembre 2025, la vulnerabilità rimane sfruttabile sia in WhatsApp che in Signal.

L'articolo WhatsApp: basta un numero di telefono per sapere quando dormi, esci o torni a casa proviene da Red Hot Cyber.